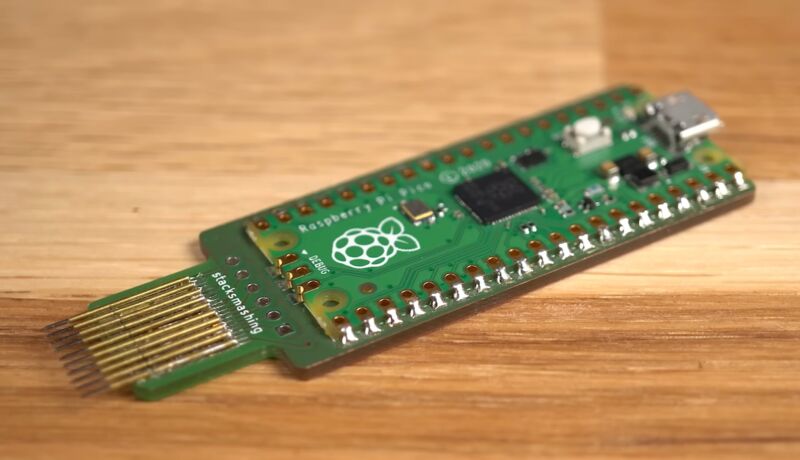

先週、セキュリティ研究者 StackSmashing によるビデオが公開されました。 エクスプロイトを表示する これにより、カスタム PCB と Raspberry Pi Pico を使用して、Microsoft の BitLocker ドライブ暗号化を「50 秒未満」で破ることができます。

このエクスプロイトは、Pi を使用して外部 TPM チップとラップトップ (2014 年頃の第 2 世代 ThinkPad X1 Carbon) の残りの部分の間の通信を監視することで機能します。 TPM は、暗号化されたディスクのロックを解除して読み取り可能にする暗号化キーを保存し、ドライブが暗号化されてからコンピューターの残りの部分が変更されていないことを確認すると、TPM はこのキーを送信してディスクのロックを解除します。 問題は、暗号化キーが平文で送信されるため、StackSmashing が開発したようなスニファー プログラムがキーを読み取り、それを使用して別のシステムのドライブのロックを解除し、そこにあるすべてのデータにアクセスできることです。

これは新しいエクスプロイトではなく、StackSmashing は何度もそのことを述べてきました。 2021 年にも同様の TPM 脆弱性について報告しましたが、実際に存在しています。 2019 年の最新情報 これは、同様に低コストの汎用ハードウェアを使用して、StackSmashing が使用するのと同じローピン通信 (LPC) バス経由で平文暗号化キーをキャプチャします。 このタイプのエクスプロイトは非常によく知られているため、Microsoft では追加の緩和策をいくつか用意しています。 BitLocker ドキュメントの中で; StackSmashing デモの主な新技術は Raspberry Pi コンポーネントであり、これが販売店が気に入った理由の 1 つである可能性があります。 ハッカデイ そして トムのデバイス ひとまず拾いました。

このエクスプロイトがどのように説明されたかについては、主に元のビデオが関与しており、再報告の最初の波では、このエクスプロイトが個別の独立した TPM チップを搭載したシステムでのみ機能するという事実や、他のソフトウェアによく似ているという事実など、少なくとも重要な詳細について言及していました。 攻撃については長年にわたって十分に文書化されています。 しかし、物語の中で起こったように、 循環させて循環させる、一部のレポートはこの種のニュアンスを無視し、基本的にすべての Windows コンピューターのドライブ暗号化は 10 ドル相当のハードウェアと数分の時間で簡単に破ることができると結論付けています。 このエクスプロイトが何であり、何がそうでないかを明確にする価値があります。

どのコンピュータが影響を受けますか?

BitLocker はフルディスク暗号化の一種で、ラップトップを盗んだ誰かがドライブを取り出したり、別のシステムにインストールしたり、アカウントのパスワードを必要とせずにデータにアクセスしたりするのを防ぐために主に存在します。 最新の Windows 10 および 11 システムの多くは、デフォルトで BitLocker を使用します。 TPM を備えたシステム上の Windows 11 Home または Pro で Microsoft アカウントにサインインすると、通常、ドライブは自動的に暗号化され、回復キーが Microsoft アカウントにアップロードされます。 Windows 11 Pro では、Microsoft アカウントを使用しているかどうかに関係なく、BitLocker を手動で有効にして、必要に応じて回復キーをバックアップできます。

いずれにせよ、潜在的な BitLocker エクスプロイトは、数百万台のデバイス上の個人データに影響を与える可能性があります。 では、この古い攻撃の新しい例はどれほど重要なのでしょうか? ほとんどの人にとって、その答えはおそらく「完全にはそうではない」でしょう。

攻撃者の侵入に対する障壁の 1 つは技術的なものです。現代のシステムの多くは、ほとんどのプロセッサに直接組み込まれた固定 TPM (fTPM) を使用しています。 安価なマシンでは、これは製造コストを節約する方法になる可能性があります。すでに支払っている CPU の機能だけを使用できるのに、なぜ別のチップを購入する必要があるでしょうか。 Microsoft の Pluton セキュリティ プロセッサとの互換性を宣伝するシステムなど、他のシステムでは、この種のいわゆる「スニッフィング」攻撃を特に軽減するセキュリティ機能として販売されています。

これは、fTPM を認識するための外部通信バスがないためです。 これはプロセッサーに組み込まれているため、TPM とシステムの他の部分との間の通信もプロセッサー内で行われます。 ほとんどすべての DIY Windows 11 互換デスクトップは、最新の低価格デスクトップやラップトップと同様に fTPM ハードウェアを使用します。 私たちは、Acer と Lenovo の最近の 500 ドル以下の Intel および AMD ラップトップ 4 台を調べました。すべて中古の固定 TPM を搭載しています。 Asus、Gigabyte、ASRock のマザーボードを搭載した 4 台の DIY デスクトップも同様です。

皮肉なことに、ハイエンドの Windows ラップトップを使用している場合、そのラップトップが専用の外部 TPM チップを使用している可能性がわずかに高く、脆弱になる可能性があります。

アンドリュー・カニンガム

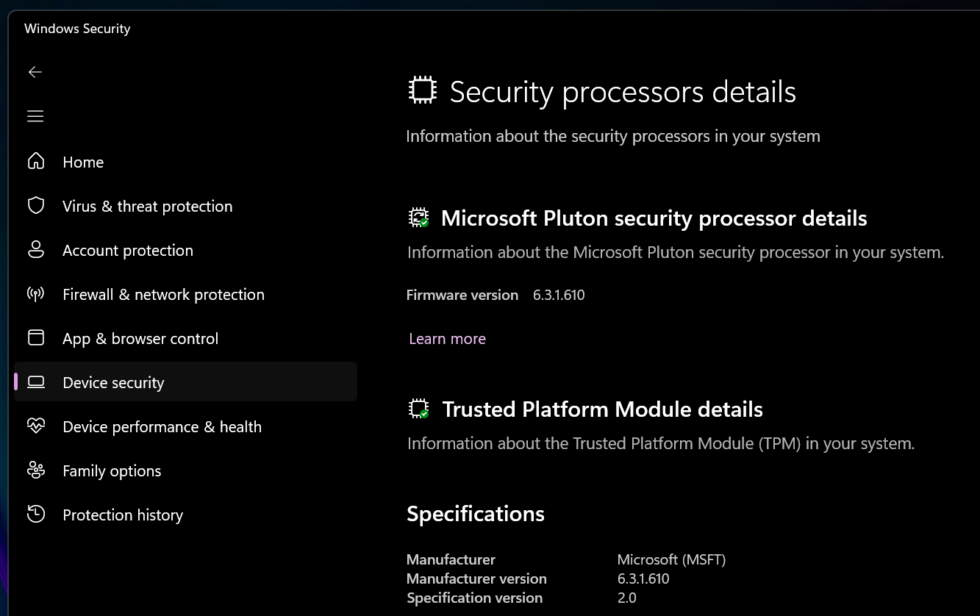

使用している TPM の種類を確認する最も簡単な方法は、Windows セキュリティ センターに移動し、[デバイス セキュリティ]画面に移動して、[セキュリティ ウィザードの詳細]をクリックすることです。 TPM デバイスの製造元が Intel (Intel システムの場合) または AMD (AMD システムの場合) としてリストされている場合は、システムの fTPM を使用している可能性が高く、このエクスプロイトはシステムでは機能しません。 Microsoft が TPM メーカーとしてリストされているものについても同様であり、これは通常、コンピューターが Pluton を使用していることを意味します。

ただし、別のメーカーがリストされている場合は、カスタム TPM モジュールを使用している可能性があります。 最新の Asus Zenbook、Dell XPS 13、およびミッドレンジ Lenovo ThinkPad に STMicroelectronics の TPM が搭載されているのを見てきました。 StackSmashing も写真を投稿しました ThinkPad X1 Carbon Gen 11 (TPM 搭載) そして、誰かが暗号化キーをハイジャックしようとするために必要となる可能性のあるすべてのピンは、最新のシステムすべてが fTPM に切り替わったわけではないことの証拠として、私も当初想定していました。 2015 年または 2016 年より前に製造されたラップトップは、ハードウェア TPM が利用可能な場合にはその使用が事実上保証されています。

これは、fTPM が完全に確実であることを意味するものではありません。 一部のセキュリティ研究者 一部の AMD プロセッサで fTPM を上回ることができました 「ターゲットデバイスへの物理的なアクセスは 2 ~ 3 時間」。 ファームウェア TPM は、StackSmashing によって実証された実際の Raspberry Pi ベースの攻撃の種類に対して脆弱ではありません。

「流行に敏感な探検家。受賞歴のあるコーヒーマニア。アナリスト。問題解決者。トラブルメーカー。」

More Stories

Apple Sports アプリでは、iOS 18 の iPhone ロック画面でライブスコアを表示できます

APIの保護 – 信頼とイノベーションの鍵

PS5 Proの発表計画とデバイスデザインに関するリーク