あるセキュリティ会社は、Google Playから10,000回以上ダウンロードされた悪意のあるアプリが、ユーザーのパスワード、テキストメッセージ、その他の機密データを盗むステルスリモートアクセストロイの木馬をインストールしたと報告しています。

TeaBotとAnatsaという名前のトロイの木馬が登場しました 昨年5月。 放送局は、マルウェア作成者が感染したデバイスの画面をリモートで表示し、デバイスのプロセスと対話できるようにする方法でAndroidアクセスサービスを使用および悪用しています。 当時、TeaBotは、世界中の約60の銀行から事前に選択されたアプリのリストからデータを盗むようにプログラムされていました。

火曜日に、警備会社Cleafy 言及された そのTeaBotが帰ってきました。 今回、このトロイの木馬は、QRコードとバーコードスキャナーと呼ばれる悪意のあるアプリを介して拡散しました。このアプリは、名前が示すように、ユーザーがQRコードとバーコードを操作できるようにしました。 Cleafyの研究者がGoogleに不正行為を通知し、Googleがアプリを削除する前に、アプリのインストール数は10,000を超えていました。

最大の違いの1つ[s]、2021年5月に発見されたサンプルと比較して、現在含まれているターゲットアプリケーションを増やすことです ホームバンキングアプリ、保険アプリ、暗号ウォレット、暗号通貨取引所クリフィー学者の本。 「1年足らずで、TeaBotがターゲットとするアプリの数は500%以上増加し、60のターゲットから400以上になりました。」

ここ数ヶ月、TeaBotは、感染した電話にパーソナライズされたメッセージを表示するために、ロシア語、スロバキア語、北京語などの新しい言語のサポートも開始しました。 Play分散型詐欺スキャナーアプリは、2つのマルウェア対策サービスによって悪意のあるものとして検出され、ダウンロード時にいくつかのアクセス許可のみを要求しました。 すべてのレビューは、アプリが合法でうまく機能していると描写しており、経験の浅い人々がアプリをリスクとして特定することを困難にしています。

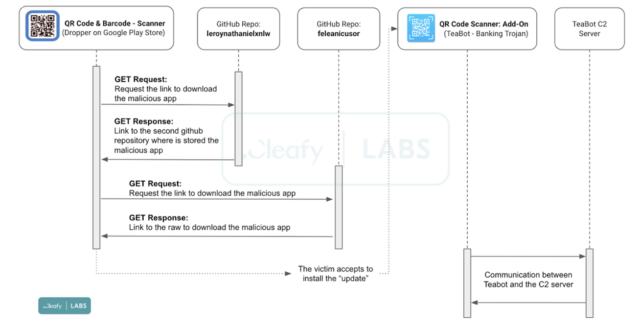

インストールされると、悪意のあるQRコードとバーコードスキャナーアプリは、アップデートが利用可能であることをユーザーに通知するポップアップを表示します。 ただし、通常どおりPlayから更新を利用できるようにする代わりに、ポップアップはfeleanicusorという名前のユーザーによって作成された特定のGitHubリポジトリから更新をダウンロードしました。 次に、2つのリポジトリがTeaBotをインストールしました。

このインフォグラフィックは、TeaBotの作成者によって開発された感染チェーンの概要を示しています。

クリフィー

Cleafyの研究者は次のように書いています。

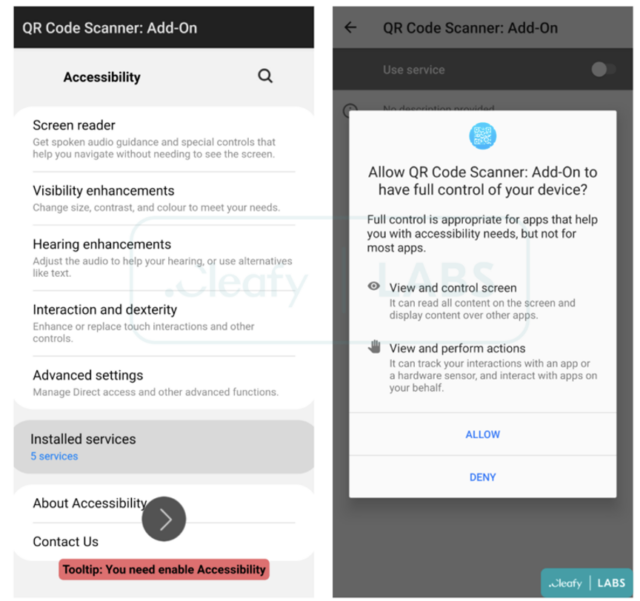

ユーザーがダウンロードを受け入れてダミーの「更新」を実行すると、TeaBotは、必要な特権を取得するためにAccessServicesのアクセス許可を要求することによってインストールプロセスを開始します。

- 表示および制御画面: ログイン資格情報、SMSメッセージ、2FAコードなどの機密情報をデバイス画面から取得するために使用されます。

- アクションを表示して実行します。 これらは、インストールフェーズの直後にさまざまな種類のアクセス許可を受け入れ、感染したデバイスで悪意のあるアクションを実行するために使用されます。

クリフィー

TeaBotは、公式のGoogle AppMarketを介して公開される最新のAndroidマルウェアです。 同社は通常、悪意のあるアプリが報告されるとすぐに削除しますが、それでもマルウェアを独自に特定するのに苦労しています。 Googleの担当者は、この投稿へのコメントを要求するメールに返信しませんでした。

Cleafyの火曜日の投稿には、悪意のあるアプリをインストールしたかどうかを判断するために使用できるインジケーターのリストが含まれています。

による画像リスト ゲッティイメージズ

「流行に敏感な探検家。受賞歴のあるコーヒーマニア。アナリスト。問題解決者。トラブルメーカー。」

More Stories

Apple Sports アプリでは、iOS 18 の iPhone ロック画面でライブスコアを表示できます

APIの保護 – 信頼とイノベーションの鍵

PS5 Proの発表計画とデバイスデザインに関するリーク