サイバーセキュリティ企業ESETは、Androidオペレーティングシステム上で実行される新たに発見されたマルウェアは、感染したデバイスのNFCリーダーを使用して支払いカードのデータを盗み、攻撃者にカードを効果的に複製して使用できるようにする新しいテクノロジーであると発表しました。 ATM または POS で。

ESET の研究者は、次のものが含まれるため、このマルウェアを NGate と名付けました。 NFCゲートウェイ、NFC トラフィックをキャプチャ、分析、変更するためのオープンソース ツールです。の略称 近距離無線通信NFC は、2 つのデバイスが短距離で無線通信できるようにするプロトコルです。

Android に対する新しい攻撃シナリオ

ESETの研究者Lukasz Stefanko氏は報告書で、「これはAndroidに対する新たな攻撃シナリオであり、この機能を備えたAndroidマルウェアが実際に使用されているのを初めて確認した」と述べた。 ビデオ 「この発見は、NGate マルウェアが被害者のカードから侵害されたデバイスを介して NFC データを攻撃者のスマートフォンに転送し、攻撃者がカードを偽装して ATM からお金を引き出すことができることを示しています。」

Lukasz Stefanko – NGate のマスクが解除されました。

このマルウェアは、攻撃者がターゲットにメッセージを送信し、銀行や Google Play で入手可能な公式モバイル バンキング アプリになりすました短期間のドメインから NGate をインストールさせるなど、従来のフィッシング シナリオを通じてインストールされました。 NGate は正規の Target Bank アプリを装い、ユーザーに銀行の顧客 ID、生年月日、対応するカード PIN の入力を求めます。アプリはユーザーに NFC をオンにしてカードをスキャンするよう要求し続けます。

ESETは、11月からチェコの銀行3行に対するNGateの使用を検知し、当時から今年3月までの間に流通していた6つの別々のNGateアプリケーションを特定したと発表した。キャンペーンの後半数か月間で使用されたアプリの一部は、Progressive Web Apps (プログレッシブ Web アプリの略) の形式で提供されました。 プログレッシブ Web アプリケーション木曜日に報告されたように、設定 (iOS では必須) で非公式ソースから入手可能なアプリケーションのインストールが禁止されている場合でも、Android および iOS デバイスにインストールできます。

ESETは、NGateキャンペーンが3月に終了した最も可能性の高い理由は…と述べた。 逮捕 チェコ警察は、プラハのATMでマスクを着用して現金を引き出したとして、22歳の男を逮捕した。捜査関係者らは、容疑者がNGateに関与したものと同一とみられる手口を用いて「人々からお金をだまし取る新たな方法を考案した」と述べた。

ステファンコ氏と同じくESET研究員のジェイコブ・オスマニ氏は、攻撃の仕組みを次のように説明した。

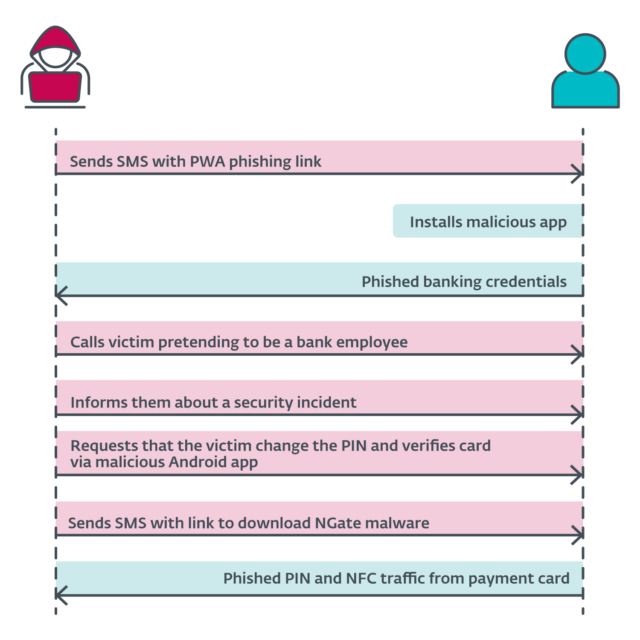

チェコ警察の発表では、攻撃シナリオは、攻撃者が銀行になりすましたフィッシングサイトへのリンクを含む納税申告書に関するSMSメッセージを潜在的な被害者に送信することから始まったことが明らかになった。これらのリンクは、悪意のあるプログレッシブ Web アプリケーションにつながる可能性があります。被害者がアプリをインストールして資格情報を入力すると、攻撃者は被害者のアカウントにアクセスできるようになります。その後、攻撃者は銀行員を装って被害者に電話をかけました。被害者は、おそらく以前のテキスト メッセージが原因で、アカウントがハッキングされたと知らされました。攻撃者は実際には真実を語っていたのです。被害者のアカウントはハッキングされていましたが、その真実が新たな嘘につながりました。

被害者は、お金を守るために、PIN を変更し、モバイル アプリ (NGate マルウェア) を使用して銀行カードを認証するよう求められました。 NGate をダウンロードするためのリンクが SMS 経由で送信されました。 NGate アプリ内で、被害者は古い PIN を入力して新しい PIN を作成し、カードをスマートフォンの背面に置いて変更を確認または適用していたのではないかと考えられます。

攻撃者は侵害されたアカウントにすでにアクセスできるため、出金制限を変更する可能性があります。 NFC 転送方法が機能しない場合は、お金を別の口座に送金するだけで済みます。ただし、NGate を使用すると、攻撃者が銀行口座に痕跡を残さずに被害者の資金にアクセスすることが容易になります。攻撃シーケンスの図を図 6 に示します。

ESET

研究者らは、NGate またはそれに類似したアプリケーションは、他の目的で使用される一部のスマート カードのクローン作成など、他のシナリオでも使用できる可能性があると述べています。この攻撃は、NFC タグの一意の識別子 (UID と略される) をコピーすることによって機能します。

「テスト中に、MIFARE Classic 1Kタグから一意のユーザー識別子を転送することに成功しました。このタグは通常、公共交通機関のチケット、IDバッジ、会員カードや学生カード、および同様のユースケースに使用されます」と研究者らは書いている。 「NFCGate を使用すると、図 7 に示すように、ある場所で NFC コードを読み取り、一意のユーザー ID を偽装することで別の場所にある建物にリアルタイムでアクセスする NFC 転送攻撃を実行することが可能です。」

ESET

クローン作成操作は、攻撃者がカードに物理的にアクセスできる状況、またはカードが入っているハンドバッグ、財布、バックパック、またはスマートフォン ケース内のカードを短時間読み取ることができる状況で発生する可能性があります。このような攻撃を実行およびシミュレートするには、攻撃者はルート化されたカスタムの Android デバイスを必要とします。 NGate ウイルスに感染した携帯電話にはこのような症状は見られませんでした。

「流行に敏感な探検家。受賞歴のあるコーヒーマニア。アナリスト。問題解決者。トラブルメーカー。」

More Stories

Apple Sports アプリでは、iOS 18 の iPhone ロック画面でライブスコアを表示できます

APIの保護 – 信頼とイノベーションの鍵

PS5 Proの発表計画とデバイスデザインに関するリーク